Cette page a été traduite automatiquement et pourrait contenir des erreurs

Protégez la sécurité de votre système et la confidentialité de vos données

DHIS2 fournit les outils et les fonctionnalités standard dont vous avez besoin pour maintenir un système d’information sécurisé, en mettant les données à la disposition des utilisateurs tout en limitant les accès non autorisés. Avec Paramétrage de DHIS2, vous pouvez configurer un système qui respecte la vie privée et la confidentialité et prend en charge la conformité avec les lois locales et nationales sur la confidentialité et la protection des données, telles que le GDPR.

Aller à une section sur cette page

Contrôle d'accès et de permissions pour les utilisateurs

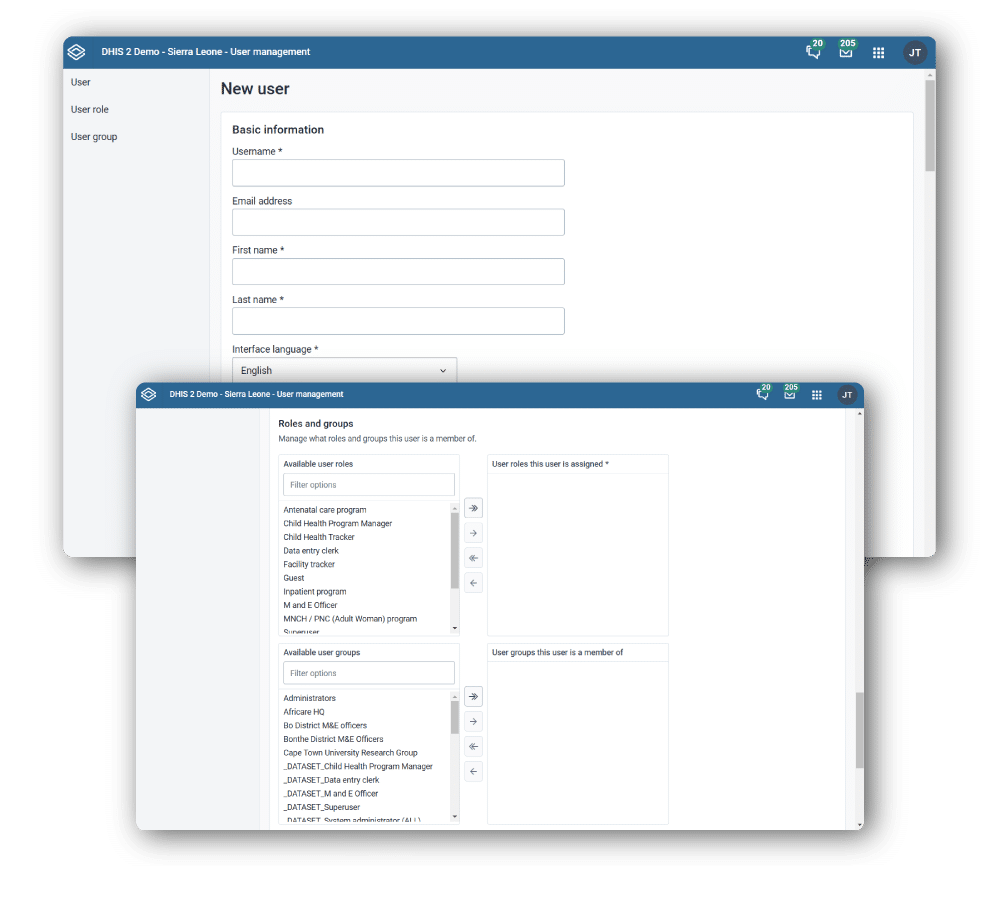

DHIS2 comprend une variété d’outils intégrés pour gérer l’accès des utilisateurs. Grâce à l’application Utilisateurs, DHIS2 dispose d’un système robuste de contrôle d’accès basé sur les rôles (RABC), vous permettant de définir les privilèges d’accès par rôle d’utilisateur, par groupe d’utilisateurs et même par utilisateur. Vous pouvez spécifier exactement les unités d’organisation de votre hiérarchie d’organisation auxquelles les utilisateurs de DHIS2 doivent être autorisés à accéder pour la saisie des données, la recherche et la visualisation.

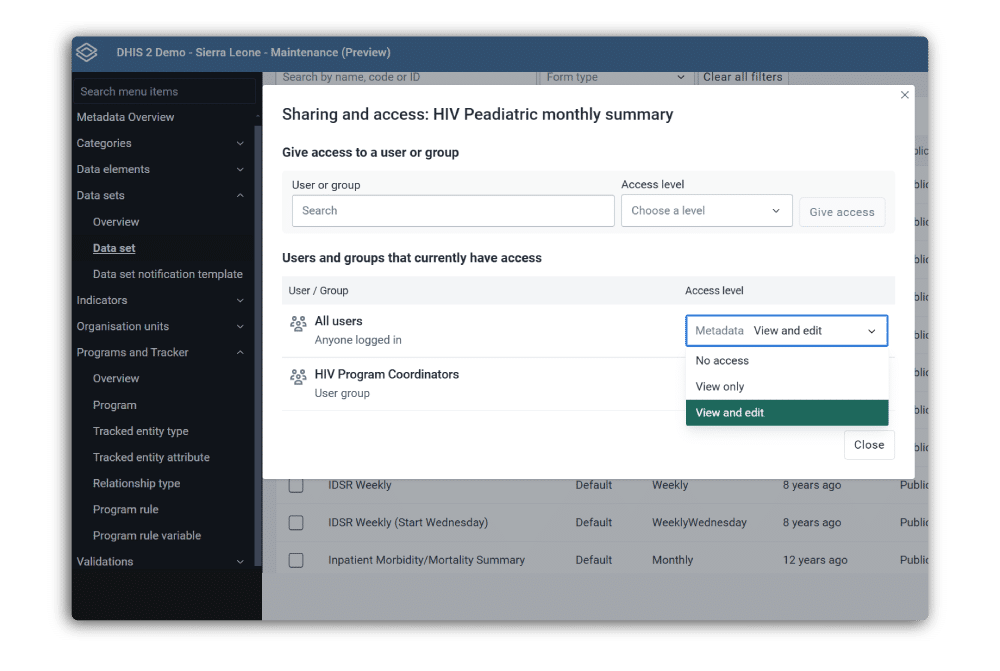

Attribuer des paramètres de partage pour les données et les métadonnées

Outre le contrôle des autorisations au niveau de l’utilisateur, DHIS2 prend également en charge le contrôle d’accès granulaire aux objets de métadonnées individuels et à leurs données associées par le biais des paramètres de partage. La configuration de ces paramètres via l’application Maintenance vous permet d’accorder des autorisations de lecture et d’écriture à certains utilisateurs et groupes d’utilisateurs seulement, afin de restreindre l’accès aux informations sensibles.

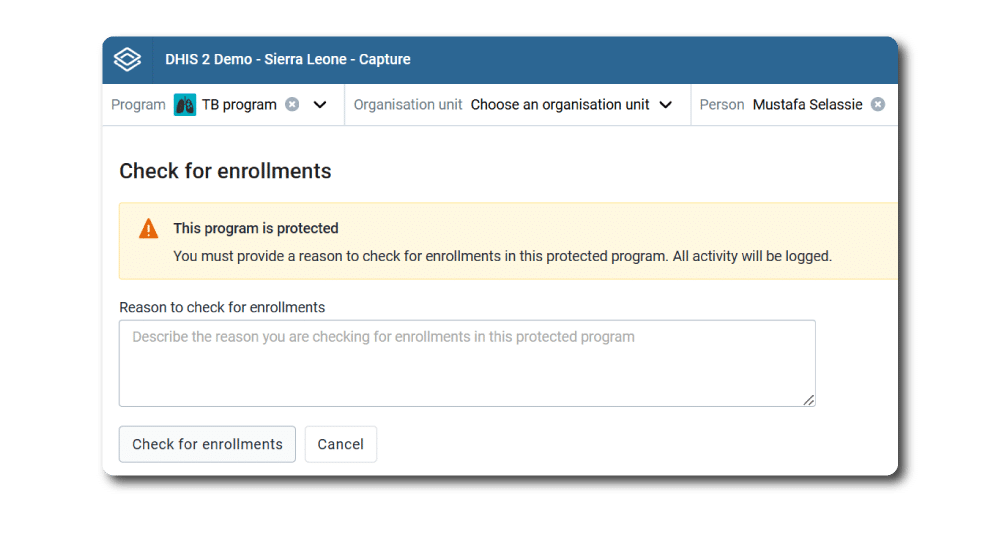

Accorder des exceptions aux restrictions d'accès de manière sécurisée

Les contrôles d’accès contribuent à la sécurité des systèmes, mais lorsqu’ils empêchent les gens de faire leur travail, ils peuvent entraîner des pratiques qui créent des risques de sécurité supplémentaires. C’est pourquoi le DHIS2 propose des fonctionnalités qui permettent de contourner les obstacles courants sans compromettre la sécurité du système. Par exemple, DHIS2 prend en charge un mode opérationnel dans lequel les utilisateurs privilégiés peuvent se faire passer pour d’autres utilisateurs et effectuer certaines actions en leur nom. Dans les programmes Tracker, où les utilisateurs peuvent avoir besoin de rechercher des personnes qui ne sont pas associées à leur unité d’organisation (et qui ne pourraient donc normalement pas être consultées ou modifiées), le système DHIS2 peut être configuré pour permettre aux utilisateurs de « briser la glace » et d’accéder à ces enregistrements, mais seulement après avoir saisi une raison pour l’opération, qui est ensuite enregistrée par le service d’audit.

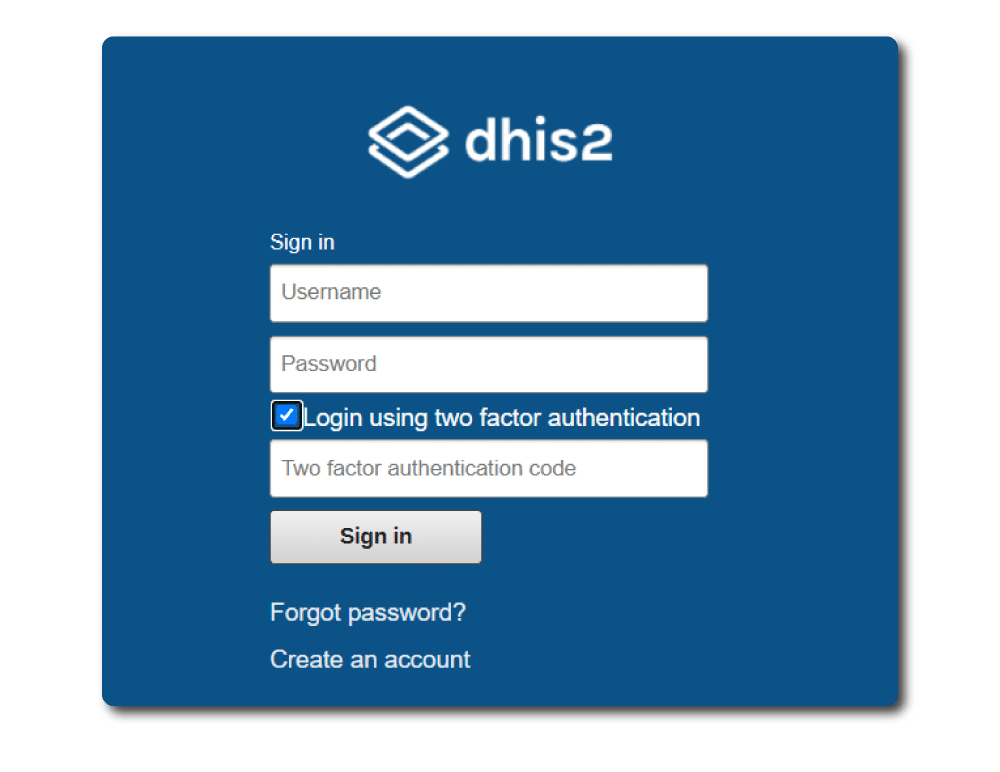

Assurez la sécurité de votre système grâce à l'authentification externe ou multifactorielle.

L’utilisation de l’authentification à deux facteurs est souvent recommandée ou exigée par les organisations pour réduire le risque d’accès non autorisé dû à la perte ou au vol de mots de passe. Le DHIS2 prend en charge l’authentification multifactorielle en utilisant une app d’authentification comme deuxième facteur, ainsi que des services d’authentification externes par le biais de serveurs d’annuaire compatibles LDAP (Active Directory, OpenLDAP, etc).

Rationaliser les connexions sécurisées grâce à l'authentification unique

Dans le monde du travail moderne, les utilisateurs d’ordinateurs doivent souvent se connecter à plusieurs systèmes logiciels et sites web au cours d’une même journée, ce qui entraîne une augmentation constante du nombre de mots de passe à mémoriser et à conserver en toute sécurité. Pour rendre le processus de connexion plus fluide et réduire les risques de sécurité, DHIS2 prend en charge l’authentification unique à l’aide d’OpenID Connect (OIDC), ce qui vous permet de permettre aux utilisateurs de se connecter automatiquement à DHIS2 à l’aide de leurs informations d’identification provenant d’un autre système compatible.

Désactiver automatiquement les comptes inactifs et expirés

Le nombre d’utilisateurs d’un système DHIS2 peut atteindre des centaines de milliers, ce qui complique la gestion à long terme des comptes d’utilisateurs individuels et contribue au risque que les utilisateurs continuent d’avoir accès aux données après avoir changé de rôle ou quitté l’organisation. Pour vous aider à gérer cette situation, DHIS2 vous permet de fixer des dates d’expiration pour les comptes d’utilisateurs et de désactiver automatiquement les utilisateurs inactifs afin d’empêcher tout accès non autorisé au système.

Contrôle flexible de la configuration du serveur et de la base de données

Il existe de nombreuses façons de provisionner un système DHIS2, notamment sur différents environnements physiques (sur site, en colocation, en nuage privé, en nuage public) en utilisant différents systèmes d’exploitation et approches techniques. Il existe différents ensembles détaillés de contrôles de sécurité qui peuvent et doivent être appliqués en fonction de ces choix de conception. La flexibilité de DHIS2 vous donne un contrôle total sur le paramétrage de votre système et de votre environnement d’hébergement.

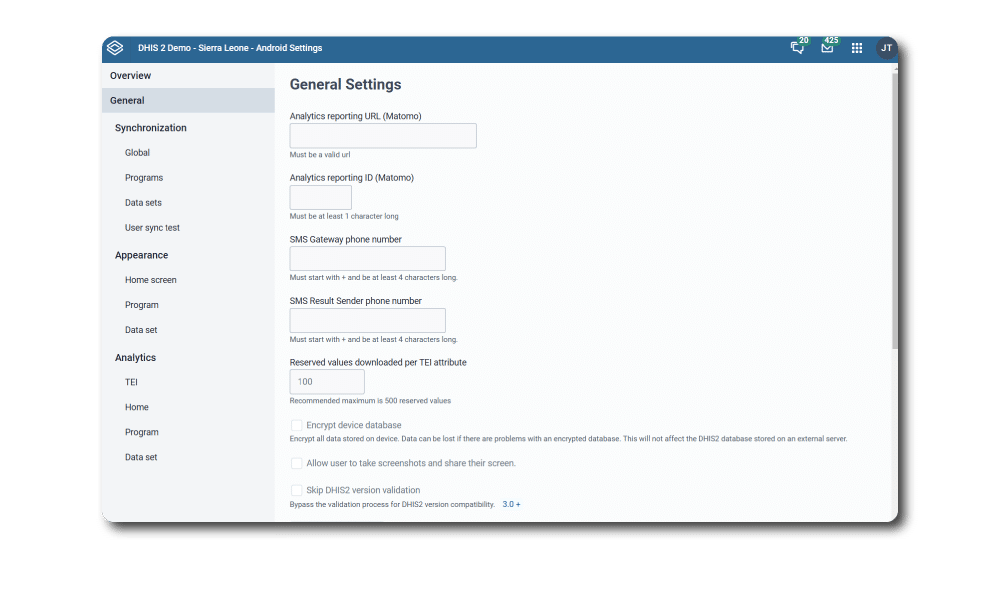

Cryptage des données DHIS2 sur les appareils mobiles

L’application Android Capture est une solution populaire pour la collecte des données sur les appareils mobiles. Toutefois, cela crée un risque supplémentaire d’accès non autorisé aux données sensibles qui ont été collectées ou téléchargées à partir du serveur DHIS2, en cas de perte ou de vol de l’appareil. À l’aide de l’application Paramètres Android, un administrateur système peut forcer toutes les applications Android à utiliser le chiffrement local de la base de données, ce qui garantit que les données sont inaccessibles aux utilisateurs non autorisés, même s’ils obtiennent un accès à l’appareil physique.

Suivez les modifications apportées à votre système DHIS2

DHIS2 propose une fonctionnalité optionnelle de journal des modifications (activée par défaut) qui écrit des entrées dans les journaux des modifications lorsque certaines entités sont modifiées dans le système. Il s’agit notamment des modifications apportées aux valeurs des données agrégées, ainsi que, pour les programmes Tracker, des modifications apportées aux instances des programmes, aux éléments de propriété temporaire des programmes, aux valeurs des attributs des entités suivies et aux valeurs des données des entités suivies. Ces journaux des modifications vous permettent de voir les modifications apportées aux données et les utilisateurs qui les ont effectuées, ce qui contribue à maintenir l’intégrité et la responsabilité des données. Le DHIS2 prend également en charge les journaux d’audit en tant que fonctionnalité optionnelle, qui peut être utilisée pour enregistrer les opérations sensibles effectuées par les utilisateurs dans un journal d’audit dans le magasin de fichiers ou la base de données.

Respect des normes locales et internationales en matière de protection de la vie privée

Le système DHIS2 vous fournit les outils dont vous avez besoin pour pouvoir mettre en œuvre votre système DHIS2 conformément aux exigences de conformité – qui reposent en fin de compte sur la manière dont le système est hébergé et configuré dans chaque instance – telles que GDPR, HIPAA, ISO-27000 et d’autres normes relatives à la confidentialité et à la sécurité des données.

Les mises à jour du logiciel vous aident à sécuriser votre système DHIS2

La plateforme logicielle DHIS2 comprend une équipe de sécurité dédiée à l’identification et à l’atténuation des vulnérabilités de la plateforme DHIS2. Le code source du DHIS2 est continuellement analysé pour détecter les vulnérabilités de sécurité figurant sur la liste des 10 principales vulnérabilités de l’OWASP grâce à divers outils automatisés, afin de garantir que les bogues les plus courants sont traités dès le début du processus de développement, et nous améliorons continuellement notre architecture logicielle, nos fonctionnalités et nos processus afin de minimiser les risques pour les utilisateurs et leurs données. Lorsque des vulnérabilités sont découvertes et corrigées, nous publions des « correctifs » qui sont annoncés sur le site web de la Commission européenne et disponibles en téléchargement immédiat sur notre site web. Communauté de Pratique DHIS2 et qui peuvent être téléchargées immédiatement sur notre site web.

En savoir plus sur les outils de sécurité du DHIS2

Utilisez les liens ci-dessous pour en savoir plus sur les outils intégrés de DHIS2 qui soutiennent la sécurité et la confidentialité, pour explorer les nouvelles fonctionnalités, pour lire la documentation et pour télécharger les dernières versions.

Utilisateurs

L’application DHIS2 Users offre un système robuste de contrôle d’accès basé sur les rôles (RABC), vous permettant de définir les privilèges d’accès par rôle, par utilisateur et par groupe d’utilisateurs.

Maintenance

Avec l’application Visualiseur de données, vous pouvez contrôler les paramètres de partage pour les ensembles de données, la visualisation et d’autres objets dans votre système DHIS2.

Paramètres Android

Cette application web vous permet de contrôler les paramètres clés tels que le cryptage pour toutes les installations de l’application mobile Android Capture pour vos programmes DHIS2.

Ressources pour la mise-en-œvre de systèmes DHIS2 sécurisés

Consultez ces ressources en ligne pour obtenir des lignes directrices et des bonnes pratiques sur la mise-en-œvre de systèmes DHIS2 sécurisés, ainsi que des informations sur les dernières mises à jour de l’équipe DHIS2 en matière de sécurité :

Vous pouvez également vous inscrire à des cours de formation en présentiel sur des sujets liés à la sécurité par l’intermédiaire de l’Académie DHIS2.